Seis gerenciadores de senha com milhões de usuários estão vulneráveis a ataques do tipo clickjacking. As falhas foram apresentadas durante a DEF CON 33 pelo pesquisador independente Marek Tóth, evento realizado no início de agosto de 2025.

Pesquisadores da empresa de cibersegurança Socket verificaram os achados e ajudaram os administradores dos softwares afetados a coordenar a revelação pública. Alguns deles, porém, rejeitaram ou menosprezaram a denúncia.

O que é Clickjacking?

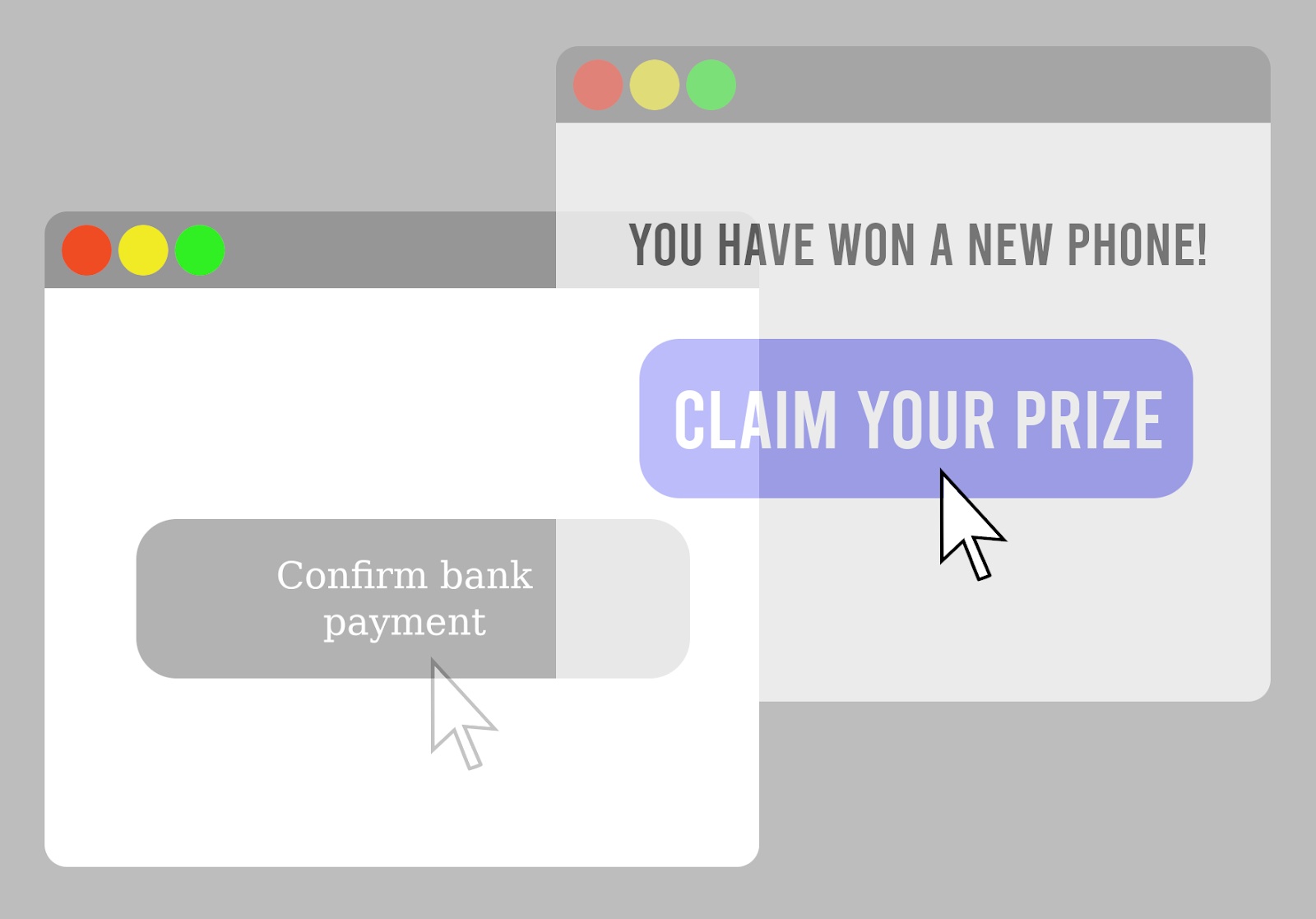

Clickjacking é um ataque que engana o usuário para que ele clique em elementos diferentes daqueles que acredita estar acionando. Na prática, criminosos sobrepõem elementos invisíveis à interface legítima — como botões, banners ou campos de formulário — de modo que um clique aparentemente inofensivo dispara ações indesejadas, como o preenchimento automático de credenciais.

A brecha é explorada quando usuários acessam páginas maliciosas ou sites vulneráveis a cross-site scripting (CSS) ou cache poisoning. Nessas situações é possível injetar elementos invisíveis na interface, especialmente sobre a caixa de inserção de credenciais, para capturar dados que o gerenciador de senha insere automaticamente.

Como funciona o ataque?

- O usuário acessa uma página maliciosa ou vulnerável a outros ataques (cross-site scripting (CSS) ou cache poisoning).

- No site comprometido, a interface de inserção de credenciais é alterada com elementos invisíveis para captar informações sensíveis.

- O invasor executa um script que abusa de opacidade, sobreposição e eventos de cursor para esconder o menu dropdown do gerenciador de senha do navegador.

- Com isso, a interface legítima é sobreposta por elementos maliciosos — cookie banners, pop-ups ou CAPTCHA — que parecem inofensivos.

- O usuário interage acreditando ser algo seguro; os cliques acionam o preenchimento automático e vazam informações sensíveis.

Considerando o desconhecimento prévio dos detentores dos softwares, essa falha também se configura como “zero day” — isto é: demanda reconhecimento e correção urgente.

Uma vez com suas credenciais obtidas, o atacante pode usá-las para acessar sua conta de forma indevida, ou fazer compras com dados bancários fornecidos, por exemplo.

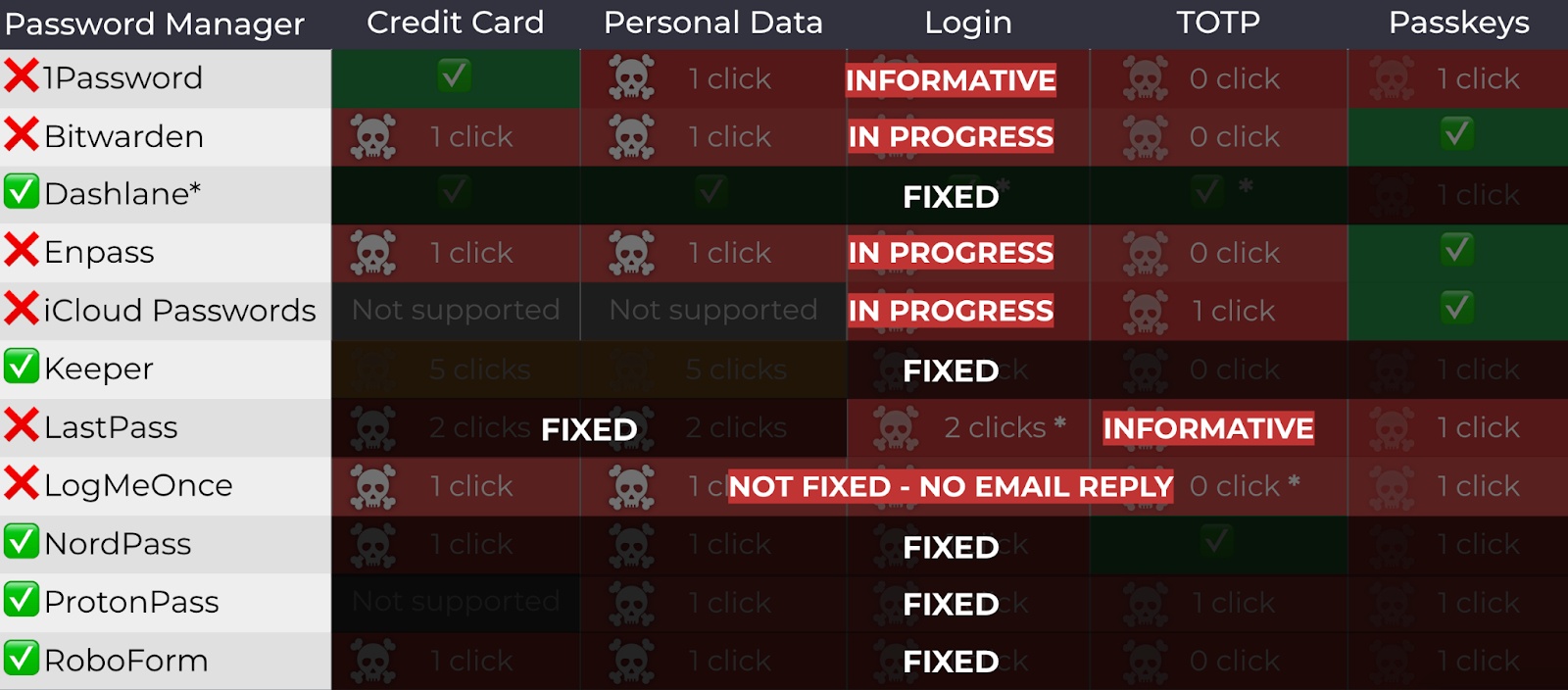

Quais foram os gerenciadores de senhas afetados?

Os gerenciadores afetados incluem 1Passworkd, Bitwarden, Enpass, iCloud Passwords, LastPass e LogMeOnce. Todas as variantes baseadas em navegador desses gerenciadores podiam vazar informações sensíveis em determinadas circunstâncias.

Todos os fornecedores foram notificados em abril de 2025 e sabiam que a falha seria revelada em agosto, durante a DEF CON 33. Nesta semana, os detentores de software foram novamente informados sobre o anúncio público e avisados de que as brechas seriam registradas no catálogo CVE.

Reações dos fornecedores:

- 1Password rejeitou a denúncia, classificando a brecha como “fora de escopo/informativo” e afirmando que cabe ao usuário se proteger contra clickjacking.

- LastPass também categorizou a falha como “informativo”.

- Bitwarden reconheceu a falha, reduziu a severidade e corrigiu o problema em uma atualização.

- LogMeOnce não respondeu às tentativas de contato.

Entre os gerenciadores que já corrigiram problemas relacionados estão Dashlane, Nordpass, ProtonPass, RoboForm e Keeper.

Como se proteger?

- Redobre a atenção ao navegar e ao fazer login em sites, especialmente se usar credenciais salvas.

- Não recorra à função de preenchimento automático em sites que você não conhece; prefira copiar e colar as credenciais quando necessário.

- Verifique a procedência do site antes de inserir dados, para evitar páginas maliciosas ou comprometidas.

Quer ficar por dentro das principais ameaças e atualizações em cibersegurança? Siga o TecMundo no X/Twitter, Instagram, Facebook, YouTube e TikTok.

Fonte.: TecMundo